Isi

Sumber: Lucadp / Dreamstime.com

Bawa pulang:

Wartawan dan konsumen TI sangat ingin mendapatkan perangkat yang dapat dikenakan, tetapi departemen TI perusahaan khawatir.

Produk pakaian adalah salah satu tren teknologi terdefinisi 2014, dan kemungkinan akan membuat daftar lagi pada akhir 2015. Apple Watch adalah perangkat yang menjadi fokus semua orang, tetapi ada banyak pesaing lainnya. Microsoft memiliki band kebugaran baru. TAG Heuer membuat jam tangan pintar. Perusahaan riset IDC memperkirakan bahwa pengiriman yang dapat dikenakan akan mencapai 45,7 juta tahun ini, meningkat lebih dari 230 persen dari 2014. Semua orang menginginkannya.Tetapi sementara konsumen dan jurnalis teknologi sedang menunggu untuk mengantisipasi perangkat ini, departemen IT perusahaan terus mengawasi mereka. Salah satu pertanyaan kunci bagi mereka adalah bagaimana perangkat ini akan berdampak pada tempat kerja. Apakah mereka tidak berbahaya, atau apakah mereka ancaman keamanan yang hampir tak terlihat menunggu untuk menjatuhkan jaringan?

Tautan Terlemah

Bisnis telah berurusan dengan masuknya produk konsumen ke tempat kerja sejak penyebaran smartphone dimulai pada 2007. Dalam beberapa hal, perangkat yang dapat dikenakan adalah perpanjangan dari tren ini. Alat pelacak kebugaran, seperti Fitbit atau Jawbone UP, bergantung pada telepon pintar untuk memasangkan dan membongkar data mereka. Bahkan perangkat yang lebih kompleks seperti Apple Watch bergantung pada smartphone untuk tugas pemrosesan intensif atau untuk fitur seperti navigasi GPS.Perangkat ini memang menimbulkan ancaman, dan perusahaan tidak dapat mengandalkan kebijakan BYOD yang ada untuk menjaga diri mereka aman.

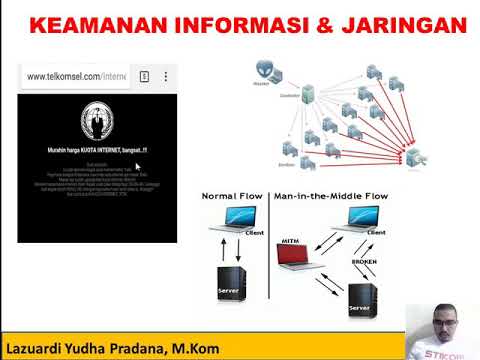

Perangkat yang dapat dikenakan berkomunikasi dengan erat dengan smartphone, dan mungkin memiliki akses tidak langsung ke jaringan yang terhubung dengan ponsel ini. Karena perangkat yang dapat dipakai saat ini tidak memiliki fitur keamanan yang ditemukan di smartphone, ini menjadikannya apa yang disebut "tautan lemah" di sistem Anda. Jika seorang hacker dapat menembus keamanan pada jam tangan pintar, ada kemungkinan mereka juga bisa mendapatkan akses ke jaringan perusahaan Anda. Menggunakan otentikasi multi-faktor untuk akses jaringan adalah salah satu cara untuk mencegah hal ini.

Desain perangkat yang dapat dikenakan juga dapat merusak keamanan. Kebanyakan perangkat yang dapat dikenakan memiliki ruang layar yang terbatas (atau tidak ada), dan berkomunikasi melalui getaran dan ketukan. Ini memungkinkan konsumen untuk dengan mudah memasangkan perangkat mereka dengan telepon mereka. Ini juga membuatnya mudah untuk menipu pengguna untuk memasangkan perangkat mereka dengan pihak ketiga yang tidak dikenal. Dalam percobaan baru-baru ini, seorang peneliti dari Kaspersky Lab menemukan bahwa banyak band pintar memungkinkan perangkat pihak ketiga untuk terhubung dengan mereka, dan dalam beberapa kasus mengekstrak data. Tanpa layar atau cara yang jelas untuk mengidentifikasi apa yang sebenarnya coba dipasangkan dengan pita pintar mereka, pengguna dapat dengan mudah mengetuk perangkat mereka untuk mengonfirmasi permintaannya, dengan asumsi itu tidak berbahaya. Mendidik karyawan tentang protokol keamanan yang tepat adalah cara terbaik untuk mencegah serangan semacam ini.

The Upside to Limited Hardware

Kabar baiknya bagi departemen TI adalah bahwa bahkan jika peretas memperoleh akses ke perangkat yang dapat dikenakan, sering kali tidak ada banyak hal di sana. Sebagian besar perangkat saat ini hanya mengumpulkan beberapa metrik, seperti jumlah langkah atau pola aktivitas. Banyak perangkat juga mengeluarkan data mereka ke cloud setiap beberapa jam untuk membebaskan ruang tambahan. Ini berarti seorang peretas yang berupaya menipu pengguna agar berpasangan dengan perangkat pihak ketiga kemungkinan hanya akan mendapatkan akses ke hitungan langkah selama beberapa jam.Jam tangan pintar adalah target yang berpotensi juicer untuk peretas - tetapi risiko masih relatif rendah. Sebagian besar komunikasi antara perangkat yang dapat dipakai dan ponsel terjadi melalui Bluetooth. Dienkripsi dengan PIN enam digit. PIN ini dapat dibobol menggunakan metode brute-force, tetapi peretas harus berada di dekat perangkat. Setelah saluran komunikasi dilanggar, mereka dapat melihat komunikasi sederhana yang dikirim antar perangkat. Meski begitu, kecuali perusahaan Anda bekerja pada informasi rahasia (dan menggunakan perangkat yang dapat dikenakan untuk pengumpulan data atau tujuan lain), tidak mungkin seorang hacker dapat memperoleh terlalu banyak dari ini - bahkan untuk spionase perusahaan.

Langkah-langkah keamanan ini ada karena keterbatasan perangkat keras saat ini. Ketika perangkat yang dapat dipakai menjadi semakin kuat, akan ada lebih banyak yang diperoleh untuk peretas dan konsekuensi yang lebih besar untuk bisnis. Profil yang rendah dari perangkat yang dapat dipakai membuat mereka sulit diatur oleh departemen TI, yang berarti melatih karyawan tentang tindakan pencegahan yang tepat dan langkah-langkah keamanan harus menjadi prioritas. Ketika teknologi semakin terdesentralisasi, dan batas antara pekerjaan dan perangkat pribadi semakin kabur, jaringan perusahaan hanya akan sekuat tautan terlemah mereka.