Isi

- Apa itu Ransomware?

- Yang Harus Dilakukan Tentang Ransomware

- Todays New dan Improved Ransomware

- Melindungi Komputer Anda

Sumber: 72soul / Dreamstime.com

Bawa pulang:

Ransomware adalah jenis malware yang sangat tidak disukai. Setelah tertanam di komputer korban, ada beberapa opsi bagus.

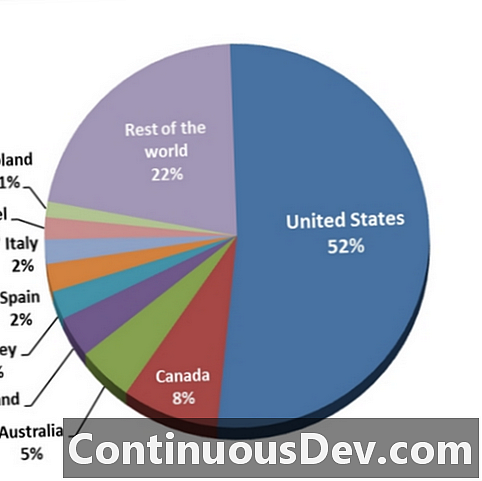

Ransomware, atau crypto-extortion, sedang melakukan kebangkitan yang kuat. Pada bulan Desember 2013, ESET Security menetapkan bahwa ransomware milik keluarga CryptoLocker jahat telah menyebar ke setiap sudut dunia. Dan lebih dari 50 persen serangan terjadi di sini di Amerika Serikat.

Sumber: Keamanan ESET

Meskipun CryptoLocker adalah malware yang sangat sukses, tampaknya akan dirampas oleh ransomware yang bahkan lebih berbahaya yang disebut PowerLocker.

Apa itu Ransomware?

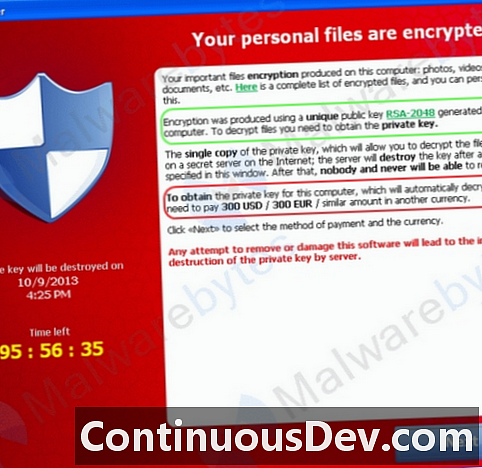

Bagi mereka yang tidak terbiasa dengan ransomware, sekarang saatnya untuk mempelajarinya. Bahkan, jauh lebih baik untuk membacanya sekarang, daripada diperkenalkan melalui jendela yang tampak menyeramkan seperti yang ada di bawah ini.Sumber: Malwarebytes.org

Slide adalah iklan yang ransomware, dalam hal ini CryptoLocker, telah mengambil alih komputer korban. Malwarebytes.org telah menentukan bahwa CryptoLocker mencari file dengan ekstensi berikut:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crb, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, mentah, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Beberapa ekstensi yang lebih akrab, ditemukan dalam huruf tebal, terkait dengan dokumen Microsoft Office. Jika korban memiliki dokumen dengan ekstensi di atas pada komputer mereka yang sekarang terinfeksi, file-file itu akan menjadi sepenuhnya tidak dapat diakses. Dengan kata lain, mereka akan ditebus.

Pada tangkapan layar di atas, bagian yang dilingkari hijau menyebutkan bahwa enkripsi kunci publik-pribadi digunakan untuk mengenkripsi file. Dan, kecuali Anda bekerja untuk NSA, enkripsi semacam itu kemungkinan besar tidak bisa dipecahkan. Bagian yang dilingkari merah mengiklankan jumlah tebusan, dalam hal ini $ 300.

Yang Harus Dilakukan Tentang Ransomware

Setelah terinfeksi ransomware, opsinya sederhana. Korban membayar, atau tidak. Tidak ada pilihan yang merupakan pilihan yang baik. Tidak membayar berarti file hilang. Kemudian pengguna harus memutuskan apakah akan menggosok komputer dengan produk anti-malware, atau membangun kembali komputer sepenuhnya.

Tetapi membayar tebusan juga tidak enak, karena ini memaksa korban untuk mempercayai pemeras. Sebelum menggigit peluru dan membayar tebusan, pertimbangkan hal berikut: Setelah pemeras memiliki uang, mengapa informasi dekripsi? Dan, jika semuanya berhasil dan file Anda dirilis, Anda masih harus melalui proses yang sama memutuskan apakah akan menggosok komputer dengan produk anti-malware atau membangunnya kembali.

Todays New dan Improved Ransomware

Sebelumnya, saya secara singkat menyebut PowerLocker sebagai ransomware yang baru dan lebih baik. Dan memiliki potensi untuk melakukan lebih banyak kerusakan daripada varian ransomware sebelumnya. Dan Goodin di Ars Technica memberikan penjelasan tentang apa yang mampu dilakukan PowerLocker.Dalam posnya, Goodin menyatakan bahwa underground digital telah memutuskan untuk go komersial, menawarkan PowerLocker sebagai kit malware DIY seharga $ 100, yang berarti bahwa lebih banyak orang jahat - terutama mereka yang tidak mahir berbahasa malware - akan dapat menimbulkan masalah keuangan. sakit pada pelancong internet yang tidak curiga.

"PowerLocker mengenkripsi file menggunakan kunci berdasarkan pada algoritma Blowfish. Setiap kunci kemudian dienkripsi ke file yang hanya dapat dibuka oleh kunci RSA pribadi 2048-bit," tulis Goodin.

Saya suka sumber informasi kedua tentang malware yang baru saja ditemukan, dan belum beredar di alam. Jadi saya menghubungi Marcin Kleczynski, CEO dan pendiri Malwarebytes.org, meminta pendapatnya tentang PowerLocker.

Kleczynski, bersama dengan rekan-rekannya Jerome Segura dan Christopher Boyd, menyebutkan bahwa PowerLocker sangat baru sehingga banyak dari apa yang diterbitkan adalah spekulasi. Mengingat hal itu, PowerLocker berpotensi meningkatkan CryptoLocker dengan mampu:

- Nonaktifkan program inti Windows tertentu, seperti task manager, regedit, dan terminal baris perintah

- Mulai dalam mode biasa dan aman

- Hindari deteksi VM dan debugger populer

"Mengingat keberhasilan CryptoLocker, tidak mengejutkan melihat peniru datang dengan fitur yang lebih baik," kata Kleczynski. "Kabar baiknya: karena ancaman ini ditangkap lebih awal, seharusnya memungkinkan lembaga penegak hukum untuk menanganinya sebelum keluar dan mulai menginfeksi PC."

Melindungi Komputer Anda

Jadi bagaimana Anda bisa melindungi diri dari tebusan? Kleczynski memberikan beberapa saran sederhana."Hati-hati saat membuka lampiran. Khususnya: Amazon, DHL, dan faktur serupa lainnya yang datang sebagai file zip. Lebih sering ini palsu, dan mengandung malware," kata Kleczynski.

Selain itu, tidak ada formula ajaib untuk menghindari ransomware. Ini hanya malware yang mencari komputer yang rentan untuk dieksploitasi. Program anti-malware mungkin bisa membantu, tetapi biasanya muncul setelah data dienkripsi. Solusi terbaik adalah menjaga sistem operasi komputer dan perangkat lunak aplikasi tetap mutakhir, menghilangkan kelemahan yang bisa dieksploitasi oleh orang jahat.